Маршрутизация из одной подсети в другую. Информационный портал по безопасности

Материал просмотрен 38,772 раз(а)

С чем обязательно придётся столкнуться при сопряжении разных подсетей – это маршрутизация. Ох, сколько раз я задумчиво чесал затылок не понимая, почему узел назначения оставался недоступным. Ну чтож, попробуем это чётко спланировать, чтобы не ошибиться.

Я немного перерисовал исходную схему, чтобы было понятно, как будет проходить маршрутизация и какой интерфейс с каким адресом. Вот план (немного преобразованый):

Настоящее Соглашение вступает в силу, когда пользователь нажимает кнопку «Я принимаю» или когда пользователь каким-либо другим образом использует, копирует или устанавливает Программное обеспечение, которое представляет собой согласие и согласие пользователя с этим контракт. После принятия настоящего Соглашения настоящее Соглашение будет действовать до прекращения действия. Ограниченная лицензия в этом Соглашении автоматически прекращается, если вы не соблюдаете какие-либо условия использования настоящего Соглашения.

Вы соглашаетесь с тем, что после такого расторжения вы немедленно уничтожите все программы и документацию, относящиеся к Программному обеспечению, включая любые сделанные вами копии или полученные вами копии, и что вы прекратите использовать Программное обеспечение. Если Программное обеспечение установлено на персональном компьютере или мобильном устройстве, пользователь должен немедленно удалить Программное обеспечение. Если Программное обеспечение является программным обеспечением или встроенным программным обеспечением, встроенным в Продукт, пользователь должен прекратить использование Продукта.

Подпишу сетевые интерфейсы:

- 192.168.10.2/24

- 192.168.10.1/24

- 10.0.0.10/24

- 10.0.0.20/24

- 192.168.20.1/24

- 192.168.20.2/24

Всё просто. Шлюзы внутри с адресом.1, снаружи – по номеру подсети.10 – 10-ая подсеть, .20 – 20-ая подсеть. А хосты с адресом.2. Думаю, с этим вопросов не возникло. Чтож, проверим маршрутизацию сейчас. Для этого с каждого узла пропингуем все остальные хосты.

Все положения настоящего Соглашения, за исключением Раздела 1 и ограниченной гарантии в Разделе 12, останутся в силе. В дополнение к этим компенсациям «потребитель» может претендовать на любую разумно прогнозируемую потерю, которая возникает в результате первоначальной проблемы.

Белкин гарантирует, что любые носители, на которых предоставляется Программное обеспечение, не будут иметь дефектов в материалах и изготовлении, если они используются обычно в течение 90 дней с даты первоначальной покупки. Настоящая Ограниченная гарантия недействительна, если сбой средств массовой информации был вызван несчастным случаем, злоупотреблением или неправильным использованием. Любые средства замены будут гарантированы на оставшуюся часть первоначального Гарантийного периода или тридцать дней, в зависимости от того, что больше.

Доступность узлов в сети

Как мы видим, доступность есть только у узлов, непосредственно связанных виртуальным сетевым кабелем. Будем это исправлять!

Эта ограниченная гарантия не применяется в Австралии. Потребители в Австралии имеют законные права в отношении Программного обеспечения и окружающей среды, в которых оно предоставляется в соответствии с Австралийским законом о защите прав потребителей. Хотя гарантии не могут быть отменены или исключены, они ограничены продолжительностью соответствующего Гарантийного периода.

Вы несете ответственность за резервное копирование своей системы, включая, помимо прочего, любой материал, информацию или данные, которые у вас есть или имеющие отношение к Продукту или Программному обеспечению, и Белкин не несет ответственности за свою ошибку при резервном копировании вашей системы или каких-либо материала, информации или данных.

Маршруты будем добавлять с помощью команды ROUTE командной строки. Что нам нужно добавить? Смотрим в табличку и добавляем те назначения, которые мы НЕ видим. И прописываем тот узел, который является следующим шагом для пакета на этом пути. Вот подробности:

- Для HOST:

- назначение – 10.0.0.0/24 направляем на 192.168.10.1

- назначение – 192.168.20.0/24 направляем на 192.168.10.1

- Для SERV:

- назначение – 192.168.20.0/24 направляем на 10.0.0.20

- Для MAIN:

- назначение – 192.168.10.0/24 направляем на 10.0.0.10

- Для ADMIN:

- назначение – 192.168.10.0/24 направляем на 192.168.20.1

- назначение – 10.0.0.0/24 направляем на 192.168.20.1

Прописываем маршруты Route

Как добавляются маршруты для рабочих станций? Утилита route

Белкин не гарантирует и не обещает какого-либо уровня экономии энергии или каких-либо других денежных выгод от использования Продуктов или Программного обеспечения или любой другой функции. Фактическая экономия энергии и любые денежные выгоды варьируются в зависимости от факторов, которые превышают контроль и знания Белкина. Вы признаете, что эта информация не является гарантией фактической экономии, и вы соглашаетесь не требовать от Белкина денежной или иной компенсации, если ваши сбережения отличаются.

Вся информация, предоставленная Белкиным, предоставляется по «состоянию и доступности». Мы не можем гарантировать, что это правильно или актуально. В случаях, когда это имеет решающее значение, доступ к информации через Программное обеспечение не является заменой прямого доступа к информации в доме. Гарантии и компенсации, указанные в настоящем Соглашении, являются исключительными и, насколько это разрешено законом, заменяют все другие устные или письменные, явные или подразумеваемые.

Синтаксис примерно такой:

route add

Покажем на примере. Узел host . Передавать пакеты на узел serv.main.com . Пробуем послать ping, пакеты не доходят. (см. скриншот выше). Почему? Да потому что наш компьютер не знает, куда передавать пакеты в неизвестную подсеть (узел 10.0.0.10). Это не наша подсеть, поэтому теряемся в догадках.

Вы подтверждаете и гарантируете, что вы не являетесь гражданином страны, на которую распространяется эмбарго или «поддерживающая терроризм», или конечный пользователь, который запрещен или ограничен в соответствии с применимыми местными или американскими экспортными и антитеррористическими законами, правилами и списками. Вы соглашаетесь строго соблюдать все законы и правила экспортного контроля и соглашаетесь не экспортировать, реэкспортировать, переадресовывать, передавать или раскрывать какую-либо часть Программного обеспечения или любую информацию или технические материалы, прямо или косвенно, в нарушение все существующие экспортные законы или правила.

Задача маршрутизации – обеспечить передачу пакетов в другие сети. Если бы у нас был установлен основной шлюз (default gateway), то все пакеты с неизвестным адресом сети назначения передавались бы именно на него “Пусть сами разбираются”, но такой параметр у нас не указан.

Итак, настраиваем узел host.

route add 10.0.0.0 mask 255.0.0.0 192.168.10.1

Все пользователи правительства США приобретают Программное обеспечение и пользовательскую документацию только с правами, изложенными в этом документе, для негосударственных пользователей. Использование Программного обеспечения или документации пользователя или и то, и другое представляет собой соглашение правительства Соединенных Штатов о том, что Программное обеспечение и пользовательская документация являются «коммерческим компьютерным программным обеспечением» и «коммерческой компьютерной документацией программного обеспечения», и представляет собой принятие прав и ограничений настоящего.

Все пакеты, адрес назначения которых стоит “подсеть 10.0.0.0/8” будут отправляться на 192.168.10.1. Что происходит при этом на 192.168.10.1? 192.168.10.1 – это узел serv.main.com , который имеет второй сетевой интерфейс 10.0.0.10. Пакеты на этот интерфейс, посланные с host – дойдут без проблем, так как маршрут до узла мы прописали.

Вот такая занимательная маршрутизация. Итак, маршрут до 10.0.0.10 у нас есть. Сделаем аналогичным образом маршруты до подсети 192.168.20.0/24. Всё-всё-всё посылаем на 192.168.10.1 (так как – это наш единственный “выход” с узла host).

Это соглашение представляет собой полное соглашение между Белкин и вами в отношении Программного обеспечения и его использования и заменяет любые противоречивые или дополнительные положения любого другого заказа или документа на поставку. Никакое положение настоящего Соглашения не может быть отменено, изменено или прекращено, за исключением письменного документа, принятого вами и Белкиным. Белкин может предоставить перевод этого Соглашения в удобстве для пользователей. Однако в случае конфликта или несоответствия между английским и любым вариантом на другом языке английская версия настоящего Соглашения имеет преимущественную силу, если это не запрещено местным законодательством в его юрисдикции.

Пришла пора настраивать узел serv.main.com , который стал полновесным маршрутизатором.

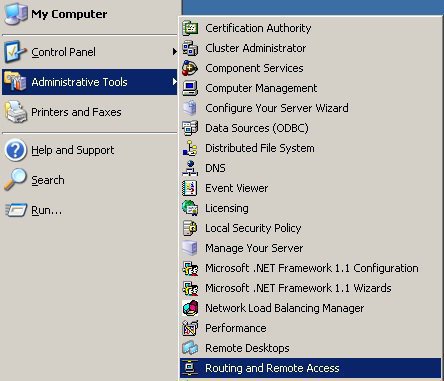

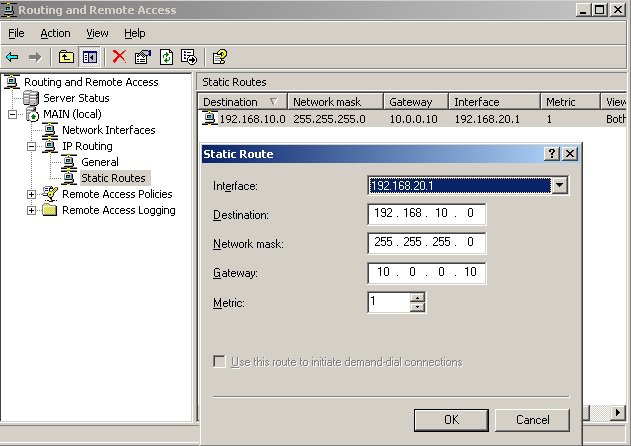

Идём в управление сервером и смотрим, чтобы была установлена роль “Маршрутизация и удалённый доступ” (Routing and remote access). Если всё ОК, входим в “Администрирование” в эту оснастку.

Маршрутизация и удалённый доступ в Windows Server 2003

В любом случае, кроме указанного в предыдущем предложении, лицо или организация, которые не являются участниками настоящего Соглашения, не имеют права применять какой-либо термин настоящего Соглашения. Никакой отказ или задержка в осуществлении какого-либо права или компенсации не будет действовать в качестве отказа от такого права или компенсации. Язык настоящего Соглашения не должен толковаться как в отношении, так и против любой стороны, независимо от того, кто подготовил такой язык или несет основную ответственность за его подготовку.

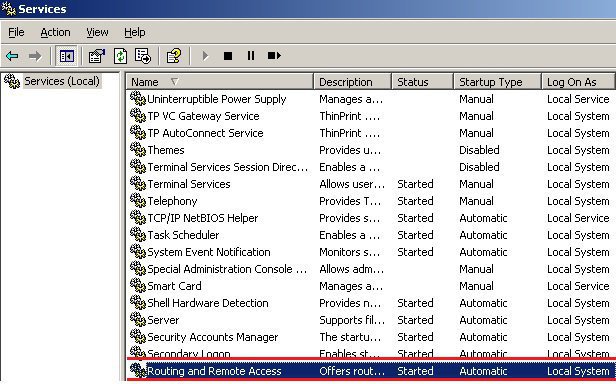

Или устанавливаем её. Для этого отключаем службу Windows Firewall

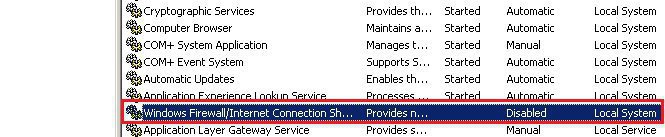

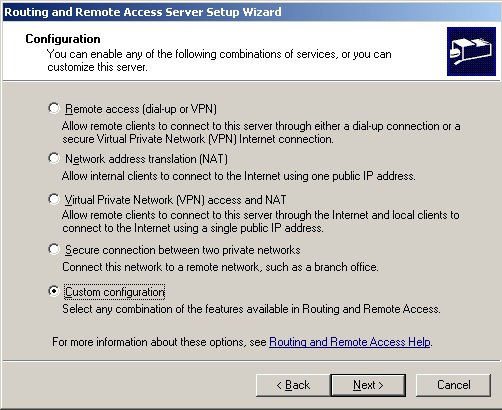

После добавления роли “Маршрутизация и удалённый доступ” мы видим следующую оснастку. Открываем конфигурирование.

Права и обязанности по настоящему Соглашению не могут быть назначены вами, и любая попытка назначить недействительна. Настоящее Соглашение является обязательным и вступает в силу в интересах сторон, их правопреемников и уполномоченных бенефициаров. В случае правового процесса между сторонами, которые возникают или были связаны с настоящим Соглашением, побеждающая сторона будет иметь право взыскать в дополнение к любой другой компенсации, выигранной или предоставленной, расходы и издержки, понесенные в процессе.

Если вы проживаете в Соединенных Штатах, применяется Раздел 17. Если вы проживаете за пределами Соединенных Штатов или если Раздел 17 не применяется к вам или не может быть исполнен, поскольку компетентный суд потерпел неудачу, то раздел 18 применяется к вам.

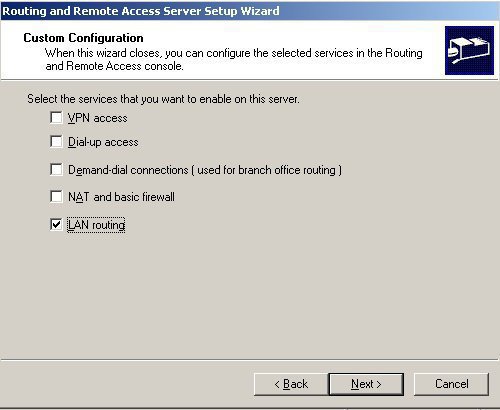

Начинаем конфигурирование. Настраивать будем всё вручную, чтобы лучше разобраться в маршрутизации.

А в этом окне мастера настройки маршрутизации и удалённого доступа выбираем “маршрутизацию между сетями”. Как раз то, что нужно.

Настоящее Соглашение регулируется законодательством Калифорнии без ссылки на принципы коллизионного права или любую другую юрисдикцию. Любое действие, вытекающее из настоящего Соглашения или относящееся к нему, может быть подано исключительно в соответствующем государственном или федеральном суде в Лос-Анджелесе, Калифорния, и оба Белкина, и вы безоговорочно соглашаетесь с юрисдикцией таких судов и юрисдикции в Лос-Анджелесе, Калифорния. Однако в случае потребителей, которые живут в стране, где Белкин продает или распространяет Программное обеспечение, местные законы могут требовать, чтобы определенные законы о защите прав в стране проживания применялись к определенным разделам настоящего Соглашения.

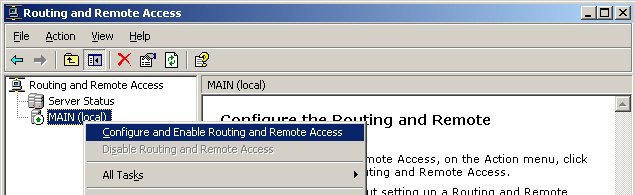

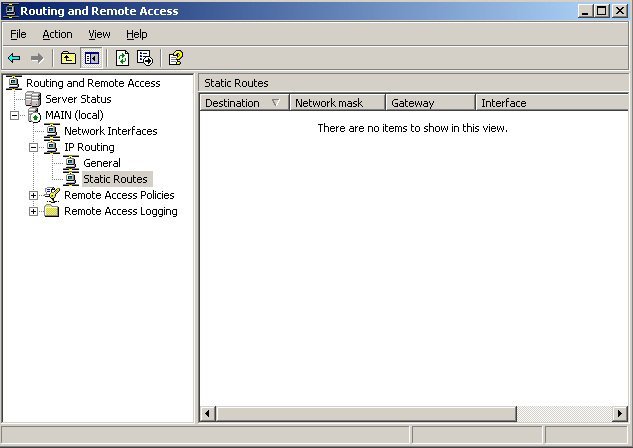

И у нас появилось вот такое дерево в консоли MMC. Интересует нас “статические маршруты”.

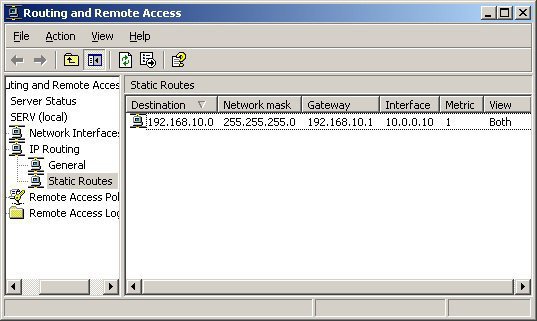

И добавим вот такой маршрут. В общем-то это похоже на графическую оболочку утилиты route, поэтому объясню лишь то, что мы сделали. Для сети 192.168.10.0/24 мы указали адрес следующего прыжка 192.168.10.1 для пакетов, пришедших с интерфейса 10.0.0.10 (т.е. те пакеты, которые идут извне к нам, например от узла MAIN.COM или ADMIN.MAIN.COM

Кроме того, Белкин может потребовать судебного запрета в любом суде, обладающем юрисдикцией для защиты своих прав на интеллектуальную собственность. Конвенция Организации Объединенных Наций о договорах международной купли-продажи товаров и Конвенция Организации Объединенных Наций об ограниченном периоде в международной купле-продаже товаров настоящим исключаются и не применяются к настоящему Соглашению.

Торговые марки упомянутых третьих лиц являются собственностью их соответствующих владельцев. Все права защищены. Некоторые поставщики подключений предлагают конфигурацию и управление маршрутизацией в качестве управляемой службы. Убедитесь, что поставщик услуг связи предлагает эту услугу.

Подобную ситуцию сделаем и на MAIN.COM

В общем виде – то же самое. Указываем “ОТКУДА”, “КУДА” и “КУДА ПОСЫЛАТЬ”. На метрику внимания не обращаем, это для приоретизации одних маршрутов перед другими, когда из одной точки можно добраться в другую разными путями.

Если вы не предлагаете, вы должны соответствовать следующим требованиям. Однако из-за возможного отсутствия адресов из-за большого роста Интернета необходимо искать новые альтернативы. Вот некоторые основные примеры маршрутизации. Роль маршрутизатора в компьютерной сети.

В каждом классе имеется ряд возможных сетей и в каждой сети максимальное количество машин. Исходный компьютер и целевой компьютер находятся в одной локальной сети: в этом случае данные отправляются на локальную сетевую шину. Обратите внимание, что с помощью этой процедуры только целевой компьютер фактически обрабатывает данные, которые он отправляет, другие компьютеры просто отбрасывают данные. Этот «поиск пути» технически известен как маршрутизация данных в пункт назначения. Лицом, ответственным за «маршрутизацию» данных, является оборудование, которое действует как шлюз по умолчанию, который известен как «Маршрутизатор».

- Все компьютеры в сети получают данные.

- Это упрощает понимание роли маршрутизатора.

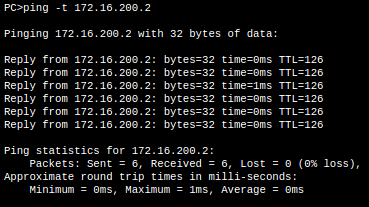

Маршруты настроили. Простая проверка PING доказывает. Все узлы доступны друг для друга!

Друзья! Вступайте в нашу

Сегодня начинается серия статей про настройку маршрутизации на оборудовании Cisco. Ранее на моем сайте уже рассматривалось понятие маршрутизации в общем виде (без привязки к конкретному оборудованию). Если вы не понимаете смысл таких слов как «метрика», «таблица маршрутизации», «протоколы динамический маршрутизации», то настоятельно советую почитать .

При возникновении проблемы с маршрутизатором, что делает его недоступным, вы можете нормально общаться с другими компьютерами в локальной сети, но вы не сможете общаться с другими компьютерными сетями, такими как Интернет. Вот два способа. Щелкните правой кнопкой мыши значок «Мои сетевые места» на рабочем столе.

В появившемся меню нажмите «Свойства». Откроется окно удаленного доступа и подключения к сети. В этом окне отображается значок для каждого доступного соединения. Например, если ваш компьютер подключен к локальной сети, а также имеет модемное соединение, для каждого подключения будет отображаться значок. Значок «Создать новое соединение» также доступен в этом окне. С помощью этого значка вы можете создавать новые подключения. На следующем рисунке приведен пример, где доступно только одно подключение к локальной сети.

Маршрутизация — это определение оптимального пути следования информации в сетях связи. За этот процесс отвечает маршрутизатор. Маршрутизатор, принимая пакет данных, извлекает из него IP-адрес назначения, после чего смотрит в свою таблицу маршрутизации. В таблице маршрутизации находится информация, которая описывает соответствие между Ip-адресом назначения и интерфейсом, куда следует отправить пакет. Если возможных путей несколько, то принимается решение на основании метрик — стоимости маршрута. Чем меньше стоимость — тем лучше. Так вот основная идея в том, каким образом маршрутизатор строит эти таблицы маршрутизации. И тут есть три способа:

- Прямое соединение. В этом случае подсеть подключается напрямую к интерфейсу маршрутизатора. Метрика в данном случае будет минимальна — то есть маршрутизатор доверяет такому пути больше всего. Что логично, подсеть ведь подключена напрямую.

- Статическая маршрутизация. Подразумевает занесение маршрутной информации администратором через определенные команды. Этим мы и займемся сегодня.

- Динамическая маршрутизация. В ней применяются различные протоколы маршрутизации, в результате чего маршрутизатор строит свои таблицы автоматически. Рассмотрим в следующих статьях.

Перейдем к настройке схемы.

Имеется две физически разделенных подсети — сеть для офиса (172.16.100.0/28) и для серверной фермы (172.16.200.0/28). Также есть условный провайдер, который предоставляет услугу L2VPN между этими подсетями. Иными словами, провайдер дает VLAN 33 для соединения двух разделенных сетей. Соответственно первая задача состоит в том, чтобы обеспечить связность между офисом и серверной фермой. Для того, чтобы обеспечить связность необходимо настроить статические маршруты между r1.ekt10 и r1.ekt20. Статический маршрут должен быть настроен в обе стороны.

Конфигурация для r1.ekt10:

R1.ekt10(config)#interface fa 0/0 r1.ekt10(config-if)#description sw1.ekt10 - описание интерфейса r1.ekt10(config-if)#ip address 172.16.100.1 255.255.255.0 - задаем Ip шлюза по-умолчанию Офисной сети r1.ekt10(config-if)#exit r1.ekt10(config)#interface fastEthernet 0/1 r1.ekt10(config-if)#description PROVIDER-SW - описание интерфейса r1.ekt10(config-if)#no shutdown - включаем интерфейс физически r1.ekt10(config-if)#exit r1.ekt10(config)#interface fastEthernet 0/1.33 - настраиваем сабинтерфейс в сторону Серверной фермы r1.ekt10(config-subif)#description Server"s ferm - описание интерфейса r1.ekt10(config-subif)#encapsulation dot1q 33 r1.ekt10(config-subif)#ip address 10.0.0.1 255.255.255.252 - задаем Ip-адрес для PtP-сети (Офис-С.Ферма) r1.ekt10(config-subif)#exit r1.ekt10(config)#ip route 172.16.200.0 255.255.255.0 10.0.0.2 - статический маршрут в сторону Серверной фермы

Команда означает, что все пакеты в подсеть 172.16.200.0/24 необходимо пересылать на шлюз 10.0.0.2 (r1.ekt20).

Конфигурация для r1.ekt20:

Переходим в режим конфигурации r1.ekt20(config)#interface fa 0/0 - настраиваем интерфейс в сторону Офиса r1.ekt20(config-if)#description sw1.ekt20 - описание интерфейса r1.ekt20(config-if)#ip address 172.16.200.1 255.255.255.0 - задаем Ip шлюза по-умолчанию Серверной фермы - включаем интерфейс физически r1.ekt20(config-if)#exit r1.ekt20(config)#interface fastEthernet 0/1 - настраиваем интерфейс в сторону Провайдера r1.ekt20(config-if)#description PROVIDER-SW - описание интерфейса r1.ekt20(config-if)#no shutdown - включаем интерфейс физически r1.ekt20(config-if)#exit r1.ekt20(config)#interface fastEthernet 0/1.33 - настраиваем сабинтерфейс в сторону Офиса r1.ekt20(config-subif)#description Office - описание интерфейса r1.ekt20(config-subif)#encapsulation dot1q 33 - тегирование кадров 33 VLAN"ом r1.ekt20(config-subif)#ip address 10.0.0.2 255.255.255.252 - задаем Ip-адрес для PtP-сети (С.Ферма-Офис) r1.ekt20(config-subif)#exit r1.ekt20(config)#ip route 172.16.100.0 255.255.255.0 10.0.0.1 - статический маршрут в сторону Офиса

Для тех, кто захочет собрать эту схему в Packet Tracer я дополнительно покажу настройку провайдерского свича и маршрутизатора.

Конфигурация для PROVIDER-SW:

Переходим в режим конфигурации PROVIDER-SW(config-if)#description sw1.ekt10 - описание интерфейса - пропускаем 33 VLAN PROVIDER-SW(config-if)#exit PROVIDER-SW(config)#interface fa 0/2PROVIDER-SW(config-if)#description sw1.ekt20 - описание интерфейса PROVIDER-SW(config-if)#switchport mode trunk - переводим порт в транковый (нетегированный) режим PROVIDER-SW(config-if)#switchport trunk allowed vlan 33 - пропускаем 33 VLAN PROVIDER-SW(config-if)#exit

Отмечу, что данная конфигурация коммутатора не имеет ничего общего с реальной конфигурацией L2VPN. Мы только моделируем услугу, представляя весь канал в виде одного коммутатора, пропускающего 33 VLAN.

Проверяем связность между Офиса и Серверной фермы. Запускаем пинг с компа (172.16.100.2), находящегося в Офисе, к серверу (172.16.200.2):

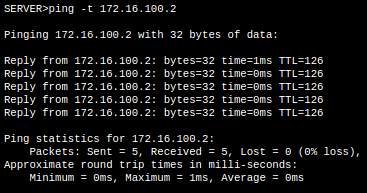

Как видим пинг есть. Проверим на всякий случай с другой стороны:

Как видим пинг есть. Проверим на всякий случай с другой стороны:

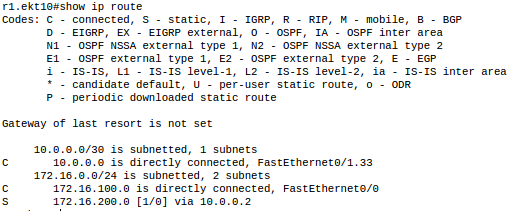

Связность между двумя подсетями настроена. Покажу еще таблицу маршрутизации на r1.ekt10:

Вызывается таблица маршрутизации командой show ip route . В таблице есть три записи: две из них со статусом C (Connected — подключение напрямую), одна — со статусом S (Static — статический маршрут). Напрямую подключена подсеть PtP (Point to Point, точка — точка) — которая обеспечивает связность между r1.ekt10 и r2.ekt20. Подсеть PtP находится на сабинтерфейсе fa0/1.33. Также напрямую подключена подсеть Офиса, находящаяся на интерфейсе fa0/0. Статический маршрут мы задали вручную командой ip route 172.16.200.0 255.255.255.0 10.0.0.2 . Когда маршрутизатор получает пакет в подсеть 172.16.200.0/28, он смотрит в свою таблицу маршрутизации и понимает, что данная подсеть находится за хопом (маршрутизатором) 10.0.0.2 (r1.ekt20). Далее он смотрит где находится этот хоп. А находится он на сабинтерфейсе fa0/1.33. Посылая пакет на данный сабинтерфейс, маршрутизатор добавляет тег VLAN = 33 (так как ранее мы заказали у провайдера услугу L2VPN, который нам выдал VLAN=33). Пакет идет до маршрутизатора r1.ekt20, который в свою очередь шлет его серверу 172.16.200.2.

Рассмотрим вторую ситуацию. Помимо услуги L2VPN провайдер предоставляет также доступ в Интернет.. Принцип настройки будет такой-же, но мы в этот раз столкнемся с таким понятием как шлюз по-умолчанию (Default gateway).

Шлюз по-умолчанию — это маршрутизатор, на который отправляется пакет в том случае, если маршрут к сети назначения пакета не известен (не задан явным образом в таблице маршрутизации). Проще говоря, если рутер не знает куда слать пакет — он шлет его на шлюз по-умолчанию.

Конфигурация для r1.ekt10:

R1.ekt10#configure terminal - переходим в режим конфигурации r1.ekt10(config)#interface fa 0/1.66 r1.ekt10(config-if)#description INTERNET - описание интерфейса r1.ekt10(config-if)#encapsulation dot1q 66 - тегируем 66 VLAN r1.ekt10(config-if)#ip address 10.0.0.5 255.255.255.252 r1.ekt10(config-if)#exit r1.ekt10(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.6

Конфигурация для r1.ekt20:

R1.ekt20#configure terminal - переходим в режим конфигурации r1.ekt20(config)#interface fa 0/1.99 - настраиваем интерфейс для Интернета r1.ekt20(config-if)#description INTERNET - описание интерфейса r1.ekt20(config-if)#encapsulation dot1q 99 - тегируем 99 VLAN r1.ekt20(config-if)#ip address 10.0.0.9 255.255.255.252 - задаем Ip-адрес для связи с провайдером r1.ekt20(config-if)#exit r1.ekt20(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.10 - шлем "левые" пакеты на шлюз провайдера

Конфигурация для PROVIDER-SW

PROVIDER-SW#configure terminal - переходим в режим конфигурации PROVIDER-SW(config)#interface fa 0/1 - настраиваем интерфейс в сторону свича Офиса PROVIDER-SW(config-if)#switchport trunk allowed vlan add 66 - добавляем 66 VLAN PROVIDER-SW(config-if)#exit PROVIDER-SW(config)#interface fa 0/2 - настраиваем интерфейс в сторону свича Серверов PROVIDER-SW(config-if)#switchport trunk allowed vlan add 99 - добавляем 99 VLAN PROVIDER-SW(config-if)#exit PROVIDER-SW(config)#interface fa 0/24 - настраиваем интерфейс в сторону PROVIDER-GW PROVIDER-SW(config-if)#description PROVIDER-GW - описание интерфейса PROVIDER-SW(config-if)#switchport trunk allowed vlan 66,99 - пропускаем VLAN 66,99

Конфигурация для PROVIDER-GW:

PROVIDER-GW#configure terminal - переходим в режим конфигурации PROVIDER-GW(config)#interface gi 0/0 - настраиваем интерфейс в сторону PROVIDER-SW - включаем интерфейс физически PROVIDER-GW(config-if)#exit PROVIDER-GW(config)#interface gi 0/0.66 - настраиваем связность с Офисом PROVIDER-GW(config-if)#description Office_net - описание интерфейса PROVIDER-GW(config-if)#encapsulation dot1q 66 - тегируем 66 VLAN"ом PROVIDER-GW(config-if)#ip address 10.0.0.6 255.255.255.252 PROVIDER-GW(config-if)#exit PROVIDER-GW(config)#interface gi 0/0.99 - настраиваем связность с Серверной фермой PROVIDER-GW(config-if)#description Server"s ferm - описание интерфейса PROVIDER-GW(config-if)#encapsulation dot1q 99 - тегируем 99 VLAN"ом PROVIDER-GW(config-if)#ip address 10.0.0.10 255.255.255.252 - задаем Ip-адрес шлюза по-умолчанию PROVIDER-GW(config-if)#exit PROVIDER-GW(config)#ip route 172.16.100.0 255.255.255.0 10.0.0.5 - статический маршрут в подсеть Офиса PROVIDER-GW(config)#ip route 172.16.200.0 255.255.255.0 10.0.0.9 - статический маршрут в подсеть Серверов PROVIDER-GW(config)#interface gi 0/1 - настраиваем порт в сторону Интернета PROVIDER-GW(config-if)#description INTERNET- описание интерфейса PROVIDER-GW(config-if)#ip address 88.212.244.1 255.0.0.0 - задаем Ip-адрес и маску PROVIDER-GW(config-if)#no shutdown - включаем интерфейс физически

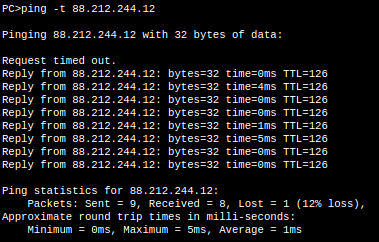

Проверим Интернет. С компьютера в Офисе пингуем наш условный веб-сервер.

Пинг идет, значит дефолтные маршруты настроены правильно.