Способность системы защищать данные от несанкционированного доступа. Защиты от несанкционированного доступа

Информация относится к наиболее ценным ресурсам любой компании, поэтому обеспечение защиты информации является одной из приоритетных задач. С повышением значимости и ценности информации соответственно растёт и важность её защиты.

Для обеспечения целостности и конфиденциальности информации необходимо обеспечить защиту информации от случайного уничтожения или несанкционированного доступа к ней. Под целостностью понимается невозможность несанкционированного или случайного уничтожения, а также модификации информации. Под конфиденциальностью информации понимается невозможность несанкционированного завладения злоумышленником хранящейся, отправляемой или принимаемой информации.

Установив последнюю обновленную версию, вы можете помочь предотвратить нарушение фрустрации и улучшить общую производительность вашей системы. Вот как обновить вашу операционную систему на вашем компьютере.

- Нажмите «Пуск».

- Следуйте инструкциям, описанным в этой программе.

Даже если вы будете следовать указанным выше правилам, вы можете наносить и красть свой пароль без вашего ведома. Пресс-релизы о утечке данных от компаний, государственных учреждений и офисов, похоже, растут. Информационные технологии являются одним из компонентов адекватной кибербезопасности. ИТ-оборудование подвержено аппаратным сбоям и хакерским атакам. Это требует регулярного анализа внешней среды и внутренней организации.

Несанкционированный доступ относится к противоправным действиям, в результате которых злоумышленник получает доступ к конфиденциальной информации. То есть, несанкционированный доступ - это активные действия по созданию возможности получения доступа к чужой информации без согласия собственника. Взлом – несанкционированное проникновение в компьютерную сеть или в чужой компьютер с целью получения доступа к информации.

Сотрудник службы информационной безопасности, который отвечает за поддержание адекватного уровня защиты от потери информации, поставил перед ним серьезную задачу. Используя проверенные методы и обширный отраслевой опыт, они помогают организациям оставаться в безопасности.

Информационная безопасность в компании - ряд преимуществ

Соответствующая система управления информационной безопасностью защищает сеть от несанкционированного доступа и потери данных. Определение пробелов и угроз в работе компании является основой для обеспечения информационной безопасности. С помощью профессионалов организации получают реалистичный взгляд на безопасность и могут принимать меры для защиты информационных активов.

Существует достаточно много возможных направлений утечки информации и путей несанкционированного доступа к ней в системах и сетях:

- перехват информации;

- модификация информации, т.е. внесение в нее изменений;

- подмена авторства информации, когда злоумышленник может послать письмо или документ от вашего имени;

- создание ложных сообщений;

- несанкционированное получение доступа к конфиденциальной информации;

- внедрение компьютерных вирусов и так далее.

Данные виды угроз могут возникнуть в связи с несанкционированным доступом к информации.

Потеря или кража данных могут серьезно подорвать репутацию, доверие и добрую волю. Приоритизация действий ваших конкурентов - Реализация значимых решений безопасности может быть в одном шаге от конкурентных шагов. Повышение доверия клиентов - компания, которая может заботиться о безопасности внутри вашей организации, видна в глазах. Идентификация угроз и потенциальных лазеек при работе предприятия. Идентификация вредоносных компонентов системы для блокирования подозрительных объектов и предотвращения ущерба. Минимизация риска потерь в случае кризиса. Собственный анализ рисков позволяет эффективно управлять непрерывностью бизнеса в случае сбоя. Проверьте полезность вашей информации - удаление устаревших или ненужных данных помогает поддерживать хорошую организацию вашей работы. Это приводит к значительному снижению безопасности и риска ущерба. . Приглашение на бесплатный веб-семинар.

Защита информации от несанкционированного доступа (аутентификация и авторизация)

Для получения доступа к ресурсам информационной системы необходимо выполнение трех процедур: идентификация, аутентификация и авторизация.

Под идентификацией понимается присвоение пользователям (объектам или субъектам ресурсов) уникальных имен и кодов (идентификаторов).

Комплексная система статистики поддерживает информационную безопасность

Новые рекомендации по защите персональных данных. Около 30 минут. Перед запланированным началом веб-семинара вы получите ссылку на электронное письмо. Удаленный доступ к необходимой информации позволяет определить фактическое состояние вашего оборудования, определить пригодность каждого ресурса и быстрее реагировать в случае возникновения проблем. Блокирование выбранного контента эффективно предотвращает посещение нежелательных страниц. История сеанса и вход в систему - эта функция дает вам представление о конкретных действиях ваших сотрудников в определенные периоды времени, независимо от рабочей станции. Несанкционированный вход в систему происходит, когда кто-то, кто не вы, смог войти в вашу учетную запись без вашего ведома.

Аутентификация (authentication) - это процедура установления подлинности пользователя (или объекта), согласно введенному идентификатору. Например: проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных; подтверждение подлинности электронного письма путём проверки цифровой подписи письма; проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла. В русском языке термин применяется в основном в сфере информационных технологий.

Взлом учетной записи, как правило, представляет собой сложную задачу, что нелегко с технической точки зрения. В большинстве случаев ваша учетная запись не взламывается, но вы непреднамеренно передаете вашу личную информацию хакерам. В этой статье объясняется, как неавторизованный доступ и как защитить свою учетную запись. Мы надеемся, что после ознакомления с этой статьей вы предпримете соответствующие шаги для защиты своей учетной записи.

Если вам будет предложено ввести пароль администратора, введите его или подтвердите в соответствующем окне.

- Убедитесь, что у вас есть подключение к Интернету.

- С левой стороны находится кнопка «Сканировать обновления».

- Нажмите Просмотреть доступные обновления.

Аутентификацию не следует путать с авторизацией . Под авторизацией понимается проверка полномочий или проверка права пользователя на доступ к конкретным ресурсам и выполнение определенных операций над ними. Авторизация проводится с целью разграничения прав доступа к сетевым и компьютерным ресурсам.

Алгоритм простой аутентификация пользователя состоит из следующих этапов:

Чтобы активировать автоматическое обновление

Если система автоматического обновления включена, ваш компьютер защищен. . Если вы используете версию, которая больше не обновляется, это означает, что она не гарантирует высокий уровень безопасности, поскольку версии обновляются регулярно. Эти версии больше не получают новых обновлений безопасности.

Правило № 5: Убедитесь, что ваша учетная запись электронной почты защищена

Ваш адрес электронной почты является очень важным элементом защиты вашей учетной записи. Электронная почта используется для восстановления контроля над вашей учетной записью в случае взлома, забытых паролей и многих других случаев. Даже если вы прилагаете усилия для защиты своей учетной записи, незащищенные электронные письма могут превратить вас в тотальное усилие. Вот почему мы советуем вам следовать следующим советам по защите вашей учетной записи электронной почты.

- пользователь вводит параметры своей учетной записи (логин/пароль) и отправляет их на сервер для проверки;

- сервер аутентификации сравнивает полученные значениями с эталонными, хранящимися, как правило, в базе данных;

- при совпадении данных с эталонными, аутентификация признается успешной и пользователь получает доступ в информационную систему; при несовпадении данных с эталонными значениями пользователь возвращается к 1-му шагу.

Пароль учетной записи пользователя необходимо хранить на сервере в хешированном виде. В этом случае сервер аутентификации проверяет по базе данных наличие записи с определенным значением логина пользователя и хэш-кодом пароля.

Правило № 6: Задайте секретный вопрос

Старайтесь не использовать тот же адрес электронной почты, на который зарегистрированы другие службы. Чем меньше людей знают, что ваш адрес электронной почты связан с вашим игровым аккаунтом, тем лучше. Не используйте один и тот же пароль для своей учетной записи и адреса электронной почты. Отправка электронной почты на другой адрес или изменение секретного вопроса может помочь хакерам повторно атаковать вашу учетную запись. Не храните пароль для смены пароля. Лучше всего удалить такие сообщения сразу после чтения.

- Регулярно меняйте пароль для своей электронной почты.

- Регулярно проверяйте настройки своей учетной записи электронной почты.

Для идентификации пользователей могут использоваться сложные в плане технической реализации системы, обеспечивающие установление подлинности пользователя на основе анализа его индивидуальных параметров (отпечатков пальцев, рисунка линий руки, радужной оболочки глаз, тембра голоса). Широкое распространение получают физические методы идентификации, связанные с твердыми носителями - пропуск в контрольно-пропускных системах, пассивные пластиковые карты, считываемые специальными устройствами; активные пластиковые карты, содержащие встроенную микросхему.

Представьте себе вопрос, где ответ невозможно угадать даже для ваших друзей и членов семьи. Ответ на ваш секретный вопрос не должен быть легким догадываться и не иметь абсолютно никакого отношения к вопросу. Например, если ваш секретный вопрос был «Регистрационный номер моего автомобиля», ответ не обязательно должен быть правдой. Вместо регистрационного номера вашего автомобиля вы можете указать, например, день рождения вашего отца.

Правило № 7: Убедитесь, что ваш компьютер не заражен

Дополнительную информацию по секретному вопросу можно найти здесь. В дополнение к вышеупомянутым способам кражи вашего пароля мошенники могут также использовать компьютерные вирусы. Вирусы - это специальные программы, предназначенные для конкретных целей и введенные в компьютер жертвы без ее ведома. Например, вирусы могут попытаться украсть ваш логин и пароль из вашей учетной записи. Будьте осторожны и следуя перечисленным выше правилам, вы все равно можете предотвратить кражу ваших данных с помощью компьютерных вирусов.

Электронная цифровая подпись

Одним из наиболее широко спользуемых способов обеспечению безопасности информации является определение подлинности документов на основе электронной цифровой подписи . Для работы с цифровой подписью используются асимметричные ключи. Владелец шифрует свое сообщение/документ закрытым ключом (PrivateKey), а пользователи, имеющие открытые ключи (PublicKey) могут расшифровать и прочитать сообщение/документ. Поскольку закрытым ключом владеет только автор, следовательно зашифровать сообщение мог только он. Этим подтверждается принадлежность сообщения.

В настоящее время каждый компьютер имеет доступ к Интернету. Это создает множество угроз, которые необходимо защитить. Одним из эффективных способов является защита нашей сети с помощью межсетевых экранов. Их современные компиляции - сложные, многоуровневые системы, которые защищают от вирусов, вредоносных программ, несанкционированного доступа к нашей внешней сети и регулируют трафик, идущий в Интернет.

Из сегодняшних решений по защите берегов мы ожидаем прежде всего. Безопасность достигается путем создания правил для входящего и исходящего трафика. Антивирусная защита - антивирусная защита теперь является основным слоем граничных решений, ее присутствие необходимо для защиты сетей, серверов и рабочих станций от вирусов, троянских программ, вредоносных программ, программ-шпионов или другого нежелательного вредоносного кода.

Иногда в качестве цифровой подписи используется дайджест сообщения , зашифрованный с помощью PrivateKey. Адресат может извлечь дайджест сообщения, используя PublicKey, сравнить его с дайджестом самого сообщения и убедиться в подлинности сообщения, т.е. в его целостности и принадлежности отправителю.

Защита информации в компьютерных сетях

Локальные сети компаний очень часто подключаются к сети Интернет. Для защиты локальных сетей компаний, как правило, применяются межсетевые экраны – брандмауэры (firewalls). Межсетевой экран (firewall) – это средство разграничения доступа, которое позволяет разделить сеть на две части (граница проходит между локальной сетью и сетью Интернет) и сформировать набор правил, определяющих условия прохождения пакетов из одной части в другую. Экраны могут быть реализованы как аппаратными средствами, так и программными.

Используйте коммерческие решения, которые определенно безопаснее и менее подвержены атакам. Простые маршрутизаторы часто выполняют эту функцию, но их разделение от производственной сети только очевидно. Фильтрация контента - множество веб-сайтов эффективно избавляет современного сотрудника от его обязанностей. Чтобы исправить это, можно фильтровать трафик таким образом, чтобы ограничить аппетит пользователей к несвязанным сайтам. Эта фильтрация также позволяет просеять страницы, которые часто являются носителями вирусов, троянов или систем фишинга и идентификации.

Экраны могут обеспечить защиту в компьютерных сетях компании. Но зачастую информация в виде объектов отправляется в незащищенный браузер. В этом случае объекты в виде java-класса должны быть сериализованы. Сериализация объекта не безопасна. Если сериализованный объект представляет определенную ценность компании, то его также можно защитить на этапах сериализации и десериализации. О защите сериализованного объекта подробно с примером рассказано .

Мониторинг и приоритизация сетевого трафика в настоящее время являются важным компонентом управления ресурсами, который является подключением к Интернету. Брандмауэр должен иметь возможность контролировать передачу наиболее важных сервисов. Также полезно оптимизировать трафик, если доступно несколько ссылок. Прозрачность этой информации определяет время ответа администратора. Отчеты об использовании сети пользователями - хорошая система брандмауэра также будет иметь возможность просматривать действия отдельных пользователей в сети.

Примечание: о защите информации можно говорить очень много. Можно вспомнить и про компьютерные вирусы и антивирусные программы. Но я здесь пока остановился только на тех аспектах, которые рассматриваются на сайте и представляют интерес для java-программистов. Полагаю, что со временем должна появиться и информация о шифровании и цифровых сертификатах.

Эта информация должна быть сгруппирована в легко читаемые и аналитические таблицы, и в случае, если вам нужно проверить подробный путь, пройденный пользователем. Автоматизация отчетности экономит время на подготовку отчетов. Мы рекомендуем вам связаться с нашим представителем, чтобы найти систему, которая будет отвечать вашим требованиям.

Доступ, права доступа к данным

Будут обработаны личные данные, включая ваше имя, адрес, адрес электронной почты, номер телефона. - создать учетную запись клиента и выполнить заказы - если вы согласны предоставить маркетинговую и коммерческую информацию по электронной почте. Без исключения каждый клиент имеет право доступа и исправления своих данных. Предоставляемая нами личная информация хранится и защищается в соответствии с действующим законодательством.

Несанкционированный доступ к информации (НСД) — это доступ к данным, который нарушает правила разграничения доступа с реализацией определенных средств которые являются средствами вычислительной техники или автоматизированными системами. По мнению экспертов способами несанкционированного доступа есть:

- Склонение к сотрудничеству

- Инициативное сотрудничество

- Выпытывание, выведывание

- Подслушивание

- Хищение

- Наблюдение

- Подделка (изменение)

- Копирование

- Уничтожение

- Перехват

- Незаконное подключение

- Фотографирование

- Негласное ознакомление

Инициативное сотрудничество часто проявляется в определенных ситуациях, когда неудовлетворенные лица готовы ради наживы пойти на противоправные действия. Причины могут очень разные, это и финансовые, моральные, политические и тд. Такого человека легко убедить в сотрудничестве по предоставлении конфиденциальной информации предприятия, если конечно он имеет доступ.

Мы используем защищенные механизмы защиты данных. Это своего рода безопасность, которая включает шифрование данных перед отправкой из клиентского браузера и дешифрование после безопасного доступа к серверу хранилища. Информация, отправленная с сервера клиенту, также кодируется и по достижении адресата декодируется.

Как рукопожатие, так и передача ключей трудно сломать. Откуда вы знаете, что находитесь в режиме безопасного соединения? Нажав на нее, мы увидим сертификат подлинности сайта. . Эти сертификаты выдаются и подписываются цифровой подписью одним из органов сертификации.

Склонение к сотрудничеству — обычно это насильные методы со стороны злоумышленников. Такие методы основаны на запугивании, подкупе или шантаже. Склонение сотрудников проводится путем реальных угроз с преследованием шантажа. Это самый агрессивный способ из существующих, так как мирный визит может превратится в жестокие действия с целью устрашения.

Выпытывание,выведывание — это вид деятельности который основан на задавании сотруднику наивных вопросов, для получение определенной информации. Также выпытывать данные можно и ложными трудоустройствами или же другими действиями.

Подслушивание — это метод для промышленного шпионажа или разведки, который применяется специальными людьми (наблюдатели, информаторы) специальными средствами подслушиваниями. Подслушивание может реализовываться непосредственно восприятием акустических волн или же специальными средствами на расстоянии.

Наблюдение — это метод из разведки о статусе деятельности наблюдаемого. Такой метод ведется с помощью оптических приборов. Такой процесс занимает много времени и средств, по этому такой метод обычно реализуется целенаправленно, в определенное время с квалифицированными людьми.

Хищение — Это умышленное завладение чужими ресурсами, документами и тд. Грубо говоря, похищают все что плохо лежит, по этому нужно тщательно относится к конфиденциальным носителям данных.

Копирование — Обычно копируются документы которые содержат ценную информацию. Доступ получается нелегальным путем, зачастую из-за плохой СЗИ.

Подделка — это изменение данных которая в реалиях конкуренции имеет большие масштабы. Подделывают все, что бы получить ценные данные.

Уничтожение — Удаление данных на технических носителях информации. Если взять более абстрагировано, уничтожаются и люди, и документы и другие элементы информационной системы которые имеют некий смысл.

Незаконное подключение — понимают бесконтактное или контактное подключение к разным проводам разного назначения.

Перехват — это получение разведывательной информации за счет приема сигналов электромагнитной энергии пассивными методами приема. Перехвату подлежат любые сигналы в радиосвязи или же проводной связи.

Негласное ознакомление — это метод получения данных, к которым субъект не имеет доступа, но при определенных стечения обстоятельств может кое-что узнать. К примеру смотреть в экран ПЭВМ или же открыть документ лежащий на столе.

Фотографирование — метод получения изображения объектов на фотоматериале. Особенностью метода является получения детальных данных при дешифрировании снимка.

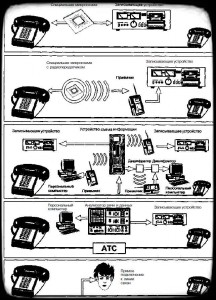

По мнению экспертов такой перечень есть не пересекаемым и независимым на определенном уровне абстракции. Он позволяет рассмотреть определенное множество выборок таких методов вместе. На рис.1 показана обобщенная модель способов НСД к источникам конфиденциальной информации.

Не секрет, что спецслужбы пристально следят за своими подопечными, при этом используя разные контрразведывательные . При этом нужно понимать, через какой способ получения информации есть несанкционированное получение доступа. Способ — это прием или порядок действий, которые приводят к реализации цели. Способ несанкционированного доступа (способ НСД) — это набор действий и приемов, с целью добывания данных незаконным путем с дополнительным воздействием на эту информацию.

В наше время способы НСД к данным разные: реализация специальных технических средств, использование прогрехов а системах, или другие как показано на рис.1. Кроме того, способы НСД напрямую связанны с особенностями источника конфиденциальных данных.

Имея набор источников

информации и набор способов НСД к ним, можно просчитать вероятность и построить модель их связи. Многие способы применимы к источникам — технические средства обработки и люди. Хоть и другие способы не к примеру не влияют на такие распространенные источники, их опасность может быть даже больше.

Степень опасности способа НСД смотрится по нанесенному ущербу. По сколько информация сегодня имеет свою цену, то сам факт приобретения информация приравнивается к получению денег. Злоумышленник преследует три цели:

- получить данные для конкурентов и продать.

- изменить данные в информационной сети. Дезинформация.

- Уничтожить данные.

Рисунок — 1 (для просмотра нажмите на картинку)

Рисунок — 1 (для просмотра нажмите на картинку)

Главная цель — добыть информацию о состоянии, составе и деятельности объектов конфиденциальных интересов для своих целей или обогащения. Другая цель — изменение информации, которая существует в информационной сети. Такой способ может привести к дезинформации в определенных областях деятельности, изменить результат поставленных задач. При этом очень сложно реализовать такую схему дезинформации, нужно провести целый комплекс действий и предусмотреть очень много событий. Самая опасная цель — это уничтожение данных. От задач зависит как и выбор действий, так и их качественный или количественные характеристики.

Способы НСД к информации с помощью технических средств

Любая электронная система, которая содержит совокупность узлов, элементов и проводников и обладает при этом источниками информационного сигнала — есть каналами утечки конфиденциальной информации. Способы НСД и каналы утечки объективно связанны. Варианты связей показаны В табл. 1.

Таблица — 1

От каждого источника образуется канал утечки данных при этом его конкретные параметры изучаются и испытываются способы атак в лабораториях. Действия могут быть активными и пассивными. К пассивным относят реализацию технических каналов утечки информации без прямого контакта или подключения. Способы обычно ориентированны на получение данных. Активные методы подключаются к линиям связи. Линии связи могут быть:

- Проводные (волоконно-оптические).

- Беспроводные (Wi-Fi).

Способы НСД к линиям связи

Зачастую в качестве линий связи используют телефонные линии или оптоволоконные линии. Способы прослушивания телефонных линий показаны на рис.2.

Рисунок — 2

Также есть системы прослушивания линий, которые не требуют прямого контакта с телефонной линией. Такие системы используют индуктивные методы съема данных. Такие системы не имеют широкого применения, так как они сильно большие из-за содержания несколько каскадов усиления слабого НЧ-сигнала и в добавок внешний источник питания.

Но на сегодня линии оптоколокна имеют более широкий спектр реализации. Информация по такому каналу передается в виде пульсирующего светового потока, на который не влияют магнитные и электрические помехи. Также по такому каналу тяжелее перехватить данные, что повышает безопасность передачи. При этом скорость передачи достигает Гигабайт/секунду. Для подключении к такому каналу связи, удаляют защитные слои кабеля. Потом стравливают светоотражающую оболочку и изгибают кабель по специальным углом, что бы снимать информацию. При этом сразу будет заметно падать мощность сигнала. Также можно бесконтактно подключатся к каналу связи, но для этого нужно иметь определенный уровень знаний и подготовки.

Способы НСД к беспроводным линиям связи

Транспортировка данных с помощью высокочастотных СЧВ и УКВ диапазонах дает возможность реализовать передачу информацию и компьютерную сеть там, где положить обычный проводные каналы есть сложно. В таких каналах связи передача информации возможно со скорость до 2 Мбит/с. При этом есть вероятность помех и перехвата информации. Перехват данных работает на основе перехвата электромагнитных излучений с дальнейшем анализом и расшифровывания. Перехват информации по таким каналам имеет свои особенности:

- данные можно получить без прямого контакта с источником;

- на сигнал не влияет ни время года/суток;

- прием данных проходит в реальном времени;

- перехват реализуется скрытно.

- дальность перехвата ограничена только характеристикой волн распространения.

Защиты от несанкционированного доступа

Существует байка о том, как нужно хранить информацию. Она должна быть в одном экземпляре на компьютере, который расположен в бронированном сейфе, отключенный от всех сетей и обесточенный. Такой метод мягко говоря, очень жестокий, однако и такие бывали случаи. Что бы защитить данные от НСД, нужно понять какой доступ считается санкционированным, а какой нет. Для этого нужно:

- разбить информацию на классы, которая обрабатывается или хранится на ПК

- разбить пользователей на классы по доступу к данным

- расставить эти классы в определенные связи обмена данным между собой

Системы защиты данных от НСД должно поддерживать реализацию следующих функций:

- аутентификация

- идентификация

- разграничение доступа пользователей к ЭВМ

- разграничение доступа пользователей к возможностями над информацией

- администрирование:

- обработка регистрационных журналов

- определение прав доступа к ресурсам

- запуск системы защиты на ЭВМ

- демонтированные системы защиты с ЭВМ

- Вывод на попытки НСД

- регистрация событий:

- нарушения прав доступа

- вход/выход пользователя из системы

- контроль работоспособности и целостности систем защиты

- поддержание информационной безопасности при ремонтно-профилактических работах и аварийных ситуациях

Права пользователей доступа к ресурсам описывают таблицы, на основе которых проводится проверка аутентификации пользователя по доступу. Если Пользователь не может получить запрашиваемые права доступа, значит регистрируется факт НСД и проводятся определенные действия.

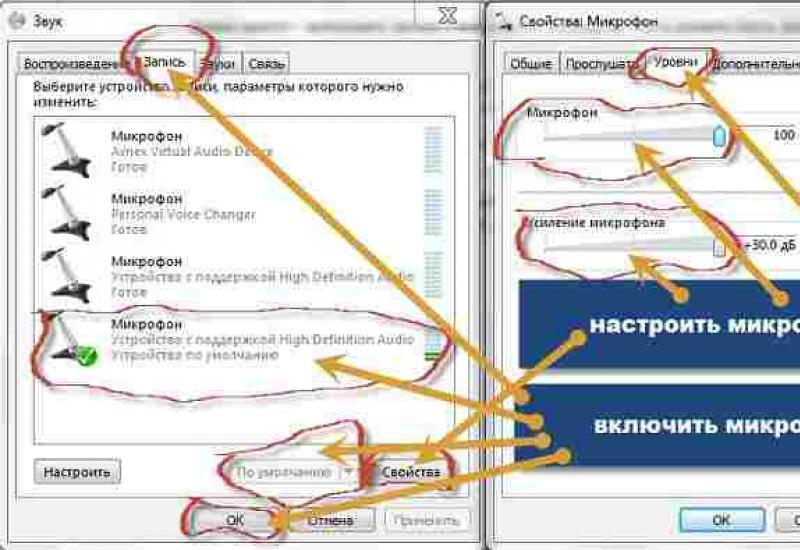

Аутентификация и идентификация пользователя

Для доступа пользователю к ресурсам системы, он должен пройти процесс:

- Идентификации — процесс предоставления системы пользователем свое имя или другой идентификатор

- Аутентификация — процесс подтверждения системой пользователя на основе идентификатора и пароля или другой информации (см. , )

Исходя из этого, для проведения этих процедур, нужно что бы:

- была программа аутентификации

- у пользователя была в наличии уникальная информация

Есть две формы хранения идентификационных данных о пользователе, это внутренняя (запись в базе) или внешняя (карточка). Любому носителю информации, который нуждается в опознании системой, существует соответствие в системе аутентификации:

- ID i — неизменный идентификатор i-го пользователя, который для системы является аналогом имени пользователя

- K i — аутентифицирующие данные пользователя

Существует две типовые схема аутентификации и идентификации. Первая схема:

В такой схеме E i = F (ID i , K i), где невосстановимость K i считается как некий порог трудоемкость Т 0 для восстановления K i по E i и ID i . Для пары K i и K j возможное совпадение значений E. В связи с такой ситуацией, вероятность ложной аутентификации пользователей системы не должна превышать некий порог P 0 . На практике дают такие значения: T 0 = 10 20 ….10 30 , P 0 = 10 -7 ….10 -9 .

Для такой схемы существует протокол аутентификации и идентификации:

- Пользователь предоставляет свой идентификатор ID

- Вычисляется значение E = F(ID, K)

В другой схеме E i = F(S i , K i), где S — случайный вектор, который задается при создании идентификатора пользователя. F — функция, которая имеет аспект невосстановимости значения K i по E i и S i .

Протокол для второй схемы аутентификации и идентификации:

- Пользователь показывает системе свой идентификатор ID

- Если существует такой ID i , где ID=ID i , то идентификация пользователем пройдена успешно, иначе нет.

- По идентификатору ID выделяется вектор S

- Алгоритм аутентификации просит ввести пользователя его аутентификатор К

- Вычисляется значение E = F(S, K)

- Если E = E 1 то аутентификация пройдена, иначе нет.

Вторая схема используется в ОС UNIX. Пользователь в качестве идентификатора вводит свое имя (Login), а пароль в качестве аутентификатора. Функция F является алгоритмом шифрования DES. (см. )

В последнее время набирают обороты биометрические методы идентификации и аутентификации, этому способствует:

- Высокая степень доверенности по признакам из-за их уникальности

- Трудная фальсификация этих признаков

В качестве признаков пользователя может использоваться:

- отпечатки пальцев

- сетчатка глаз и узор радужной оболочки

- форма руки

- форма ушей

- форма лица

- особенности голоса

- рукописный почерк

При прохождении регистрации пользователь должен показать свои биометрические признаки. Сканированный образ сравнивается с образом который существует в базе данных. Системы идентификации по глазу имеют вероятность повторения данных характеристик — 10 -78 . Таким системы наиболее надежные среди остальных биометрических систем. Такие системы применяются в зонах оборонительных и военных объектов. Системы идентификации по отпечаткам пальцев самые распространенные. Причиной массовости заключается в том, что существует большая база по отпечаткам пальцев. Спасибо полиции. Системы идентификации по лицу и голосу самые доступные из-за их дешевизны. Такие системы применяются при удаленной идентификации, к примеру в сетях.

Нужно отметить, что использование биометрических характеристик для идентификации субъектов пока не получило надлежащего нормативно-правового обеспечения, в виде стандартов. Поэтому применение таких систем допускается только там, где идет обработка данных которые составляют коммерческую или служебную тайну.

Взаимная проверка подлинности пользователей

Стороны, которые вступают в информационный обмен нуждаются в взаимной аутентификации. Такой процесс обычно реализуется в начале сеанса обмена. Для проверки подлинности, существуют способы:

- механизм отметки-времени (временной штепмель )

- механизм запроса-ответа

Механизм запроса-ответа подразумевает ситуацию, когда пользователь А хочет быть уверен, данные которые подсылает пользователь В не фальшивые. Для этого пользователь А отправляет непредсказуемый элемент — запрос Х , над которым пользователь В должен выполнить заранее оговоренную операцию, и отправить результат пользователю А. Пользователь А проверяет результат с тем, что должен был выйти. Недостаток такого метода заключается в том, что можно восстановить закономерность между запросом и ответом.

Механизм отметки времени подразумевает регистрацию времени для каждого отправленного сообщения. В таком случае пользователь сети может определить насколько устарело сообщение. В обоих случая дополнительно нужно применять шифрование.

Также есть механизм рукопожатия , который основан на предыдущих двух механизмах и заключается в взаимной проверке ключей, который используют стороны обмена. Такой принцип используют для создания соединения между хостом-компьютером и тд в сетях.

В качестве примера, рассмотрим двух пользователей А и В, которые разделяют один и тот же секретный ключ K AB .

- Пользователь А инициирует механизм, и отправляет пользователю В свой идентификатор ID A в открытой форме

- Пользователь В получает идентификатор ID A , находит ключ K AB для дальнейшего использования

- Пользователь А генерирует последовательность S с помощью генератора PG и отправляет пользователю В в виде криптограммы E K AB S

- Пользователь В расшифровывает эту криптограмму

- Оба пользователя изменяют последовательность S, с помощью односторонней функцией f

- Пользователь В шифрует сообщение f(S), и отправляет криптограмму E K AB (f(S)) пользователю А

- Пользователь А расшифровывает такую криптограмму, и сравнивает f(S) исходное и расшифрованное. Если они равны, то подлинность пользователя В для пользователя А доказана.

Пользователь В доказывает подлинность А таким же способом. Плюсом такого механизма это то, участники связи не получают никакой секретной информации во время механизма.

Также можно использовать DLP системы. Такие системы основаны на анализе потоков данных, которые пересекаются с данными защищаемой информационной системы. При срабатывании сигнатуры, срабатывает активный элемент системы, и передача пакета, потока, сессии блокируется. Такие системы базируются на двух методах. Первым анализирует формальные признаки информации. К примеру метки, значение хеш-функций и др. Такой способ разрешает избежать ложных срабатываний (ошибки 1го рода), но для этого документы нужно обработать дополнительной классификацией. Другом способ — анализ контента. Он допускает ложные срабатывания, но разрешает выявить пересылку конфиденциальных данных не только среди обработанных документов. Основной задачей таких систем это предотвращения передачи конфиденциальных данных за пределы информационной системы. Такая утечка может быть намеренной или ненамеренной. Практика показывает, что 75% инцидентов происходит не специально, а из-за ошибок, небрежности или невнимательности самих сотрудников. Такие утечки выявить не сложно, сложнее выявить специальные атаки. Исход борьбы зависит от многих параметров, и гарантировать 100% успех невозможно.

Делая итог, нужно отметить, что НСД является намеренной угрозой с доступом к . Существует множество способов как это сделать. Службе информационной безопасности нужно тщательно следить за информационными потоками а так же за пользователями информационной системы. С развитием технологий появляются новые методы НСД и их реализации. Нужно начальству выделять ресурсы для обновления и улучшения системы защиты информационной системы, так как со временем она устаревает и теряет возможность препятствовать новым атакам. Нужно помнить, что абсолютной защиты нету, но нужно стремится к ней.