Какой пароль учетной записи. UserLevel2system и узнаем пароль администраторской учетной записи

С помощью учетной записи администратора можно вносить важные изменения в систему: устанавливать программы, настраивать безопасность и подобное. По умолчанию учетки гостя и простого пользователя такими привилегиями не обладают. Чтобы запретить несанкционированный вход и нежелательные изменения, многие защищают учетную запись администратора паролем.

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

Как узнать без сброса

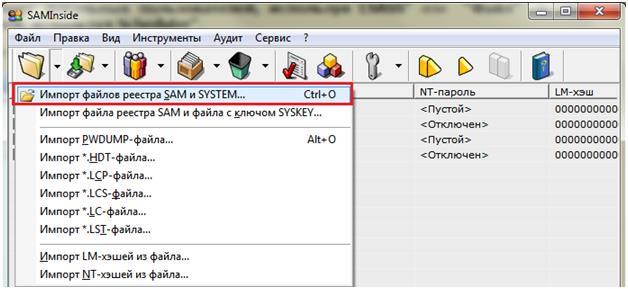

Увы, с помощью стандартных средств Windows 7 узнать пароль от учетной записи администратора невозможно. По умолчанию они хранятся в зашифрованных файлах SAM. И если вы забыли пароль, то придется воспользоваться сторонними программами. Но с их помощью можно узнать не слишком сложный пароль, который содержит латинские буквы и цифры. Одна из популярных – это SAMinside. Ее преимущества – это русскоязычный и понятный интерфейс.

Если у вас нет доступа к системе, ход действий такой:

- скачайте и установите Live CD Windows XP на флешку – она станет загрузочной;

- туда же установите программу для взлома;

- загрузите систему с Live CD Windows XP;

- запустите программу SAMinside;

- экспортируйте файлы SAM и System (в них содержится необходимая информация) из реестра – для этого нажимаем Открыть — С:WindowsSystem32config.

- Далее остается расшифровать SAM файлы и возможно в них окажется искомое значение.

Стоит отметить, что любая программа не дает сто процентного шанса расшифровки. Чем пароль сложнее или длиннее, тем сложнее утилитам справиться с ним. И нередки случаи, когда с их помощью узнать пароль не удается.

Сброс пароля администратора Windows 7

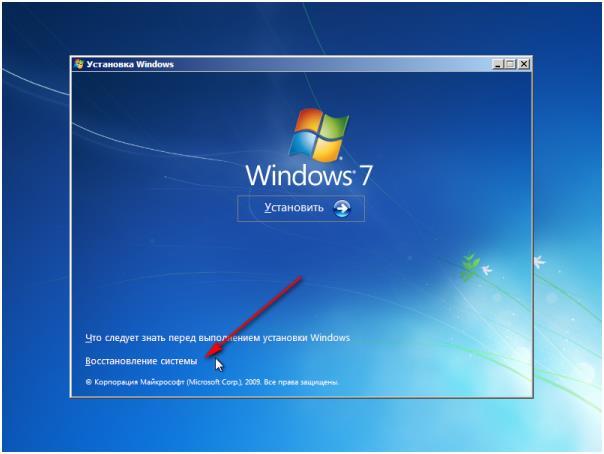

Если вы забыли пароль и нет возможности его восстановить, то его можно просто сбросить. Для этого понадобится установочный диск с Windows 7 или установочная флешка. Тип носителя не принципиален и не играет никакой роли. По умолчанию, первым в загрузке стоит жесткий диск, на котором записана система. Поэтому сначала нужно зайти в биос и в порядке запуска устройств переместить установочный диск или флешку на первое место.

Для выполнения сброса вставляем носитель в компьютер и выбираем восстановление системы.

Далее программа начнет поиск установленной Windows и на это может уйти энное количество времени. После поиска нажимаем «Далее» и выбираем в параметрах командную сроку.

Далее программа начнет поиск установленной Windows и на это может уйти энное количество времени. После поиска нажимаем «Далее» и выбираем в параметрах командную сроку.

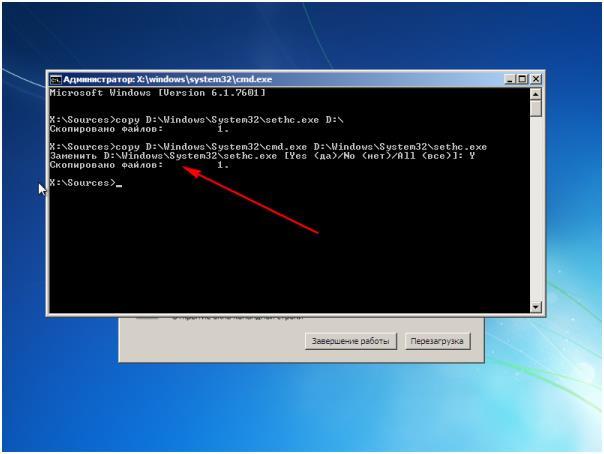

В строке нужно написать следующую команду «copy С:\Windows\System32\sethc.exe С:\». По умолчанию диск С – это системный диск, но не у всех пользователей стоит система именно на нем, поэтому вместо С нужно указать именно системный раздел.

Этой командой копируется файл sethc.exe. Именно он выводит окно, которое появляется при пятикратном нажатии клавиши Shift. По умолчанию файл запускает залипание клавиш, но для него можно установить любое другое значение.

Теперь нужно поменять команду для пятикратного нажатия Shift. Нам нужно чтобы она включала не залипание клавиш, а командную строку. Таким образом ее можно будет открыть, когда система попросит ввести пароль.

В открытой командной строке пишем: «copy С:\Windows\System32\cmd.exe С:\Windows\System32\sethc.exe». Если все прошло нормально, то появится такое сообщение:

Закрываем строку и жмем на перезагрузку. Меняем опять в биосе порядок загрузки устройств и опять перезагружаем. После перезагрузки появится стартовый экран, где предлагается ввести пароль от учетной записи. Жмем на Shift пять раз и у нас открывается командная строка, причем с максимальным доступом. В ней пишем «net user User 12345». User нужно заменить на имя пользователя, а 12345 – это новый пароль от учетки.

Закрываем строку и жмем на перезагрузку. Меняем опять в биосе порядок загрузки устройств и опять перезагружаем. После перезагрузки появится стартовый экран, где предлагается ввести пароль от учетной записи. Жмем на Shift пять раз и у нас открывается командная строка, причем с максимальным доступом. В ней пишем «net user User 12345». User нужно заменить на имя пользователя, а 12345 – это новый пароль от учетки.

Закрываем командную строку, вводим новый пароль и спокойно заходим в Windows. По желанию, теперь можно совсем убрать пароль в Панели управления.

Дискета сброса

Если вы часто забываете пароли, то можно заранее создать дискету сброса. Для этого заходим в Панель управления, нажимаем «Учетные записи пользователей» и выбираем учетку, которой нужно запомнить пароль.

Вставляем устройство в компьютер и указываем к нему путь. Далее программа попросит ввести пароль. После некоторого времени создание дискеты сброса завершится. Теперь главное не потерять накопитель.

Вставляем устройство в компьютер и указываем к нему путь. Далее программа попросит ввести пароль. После некоторого времени создание дискеты сброса завершится. Теперь главное не потерять накопитель.

Альтернативные способы

Как один из вариантов, можно узнать забытый пароль методом перебора, обычно человек использует две-три комбинации и если вы ищете пароль к своему устройству, то этот способ может сработать.

Еще один способ очень похож на тот, который описан выше. Для него также требуется установочный диск/флешка, но по времени он займет больше времени, потребует вмешательства в реестр и много разных действий. Через командную строку все решается намного проще.

И самый кардинальный способ – это переустановить на компьютере Windows. Пароль вы конечно не узнаете, но получите полный доступ к системе. Правда без сохраненных файлов. После установки системы с нуля, по умолчанию пароль будет отсуствовать.

Инструкция

Перезагрузите компьютер. В момент загрузки системы нажмите на клавиатуре F8 несколько раз, чтобы подловить нужный момент. Таким образом, вы вызовите на экран список вариантов загрузки операционной системы. Выберите раздел «Безопасный режим» и нажмите ввод, чтобы подтвердить свой выбор. На загрузку в данном режиме системе понадобится немного больше времени, чем обычно - это нормально. Подождите, пока система загрузит все файлы. Не забывайте о том, что в безопасном режиме все программы автоматического запуска полностью отключаются.

Появится окно приветствия с иконками пользователей компьютера. Найдите учетную запись администратора и кликните по ней мышью. Если до вас никто на администратора пароль не задал, то вход выполнится автоматически. Также на экране может быть несколько учетных записей персонального компьютера. Вам нужно выбирать ту учетную запись, которая обладает правами администратора . Если не получается через нее зайти, то зайдите через другую запись.

Зайдите в раздел «Учетные записи пользователей» и измените параметры своей учетной записи. Установите себе права администратора и заодно задайте пароль для данной учетной записи. Отправьте компьютер на перезагрузку. Как только компьютер перезагрузится, вам будут доступны действия администратора персонального компьютера. При этом вы можете ограничивать другие записи, делать новые учетные записи и редактировать уже имеющиеся.

Теперь вы сможете выполнять любые действия в системе под своей учетной записью, и надоедливый запрос пароля выскакивать не будет. Отключите также контроль учетных записей и оповещения центра безопасности, и больше ничего не будет отвлекать вас от работы на компьютере.

Как и на любую операционную систему, на Windows 7 можно установить пароль администратора. Но при этом редко кто оставляет напоминание. Всем кажется, что пароль простой и вряд ли забудется. Но иногда такое случается. Или при его установке можно не заметить раскладки клавиатуры или не посмотреть, включена ли клавиша Caps Lock. В этом случае в систему вы зайти не сможете. В общем, ситуаций, когда нужно убрать пароль администратора, может быть довольно много.

Вам понадобится

- - Компьютер;

- - загрузочный диск с ОС Windows 7.

Инструкция

Для работы у вас должен быть загрузочный диск с операционной системой Windows 7. Перед началом операции этот диск должен находиться в приводе вашего компьютера. Включите ПК и вызовите Boot Menu. Начните загрузку компьютера с диска с операционной системой.

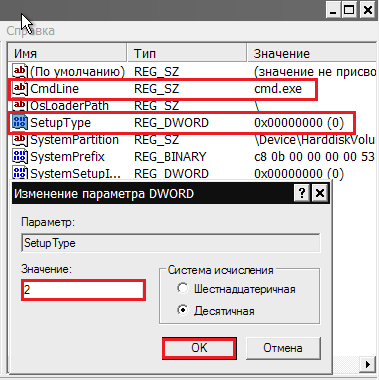

Дождитесь появления окна с выбором языковых параметров. Пройдите дальше. В следующем окне снизу будет опция «Восстановление системы». Выберите эту опцию. Дальше появится список вариантов восстановления системы, в котором выберите «Командная строка». Дальше в командной строке введите regedit и нажмите Enter.

Через секунду откроется окно редактирования реестра. Среди основных разделов реестра найдите HKEY_LOCAL_MACHINE. Выделите его с помощью левой кнопки мышки. После этого сверху в окне программы выберите «Файл», после чего в дополнительном меню - «Загрузить куст».

Дальше с помощью обзора выберите системный диск, на который установлена операционная система (по умолчанию диск С). Дальше проследуйте по адресу Windows\System32\config\ и откройте файл System. Появится окно «Загрузка куста реестра». В строку «Имя раздела» в этом окне нужно ввести три любых цифры, например 541. В реестре появится новый раздел 541.

Дальше перейдите в раздел реестра HKEY_LOCAL_MACHINE\888\Setup. Дважды щелкните левой кнопкой мышки по параметру CmdLine, после чего введите Cmd.exe и OK. После этого кликните по параметру SetupType. Вместо последнего «0» установите значение «2». Затем нажмите OK.

Откройте раздел HKEY_LOCAL_MACHINE. Выделите там созданный вами раздел из цифр. В нашем случае это 541. Затем нажмите «Файл» и выберите «Выгрузить куст». Закройте все окна. Извлеките диск с привода. Перезагрузите компьютер.

После перезагрузки ПК ждите появления командной строки. В ней введите имя пользователя, затем - новый пароль. Следующее окно - это стандартное окно входа в систему. Просто введите имя учетной записи и пароль.

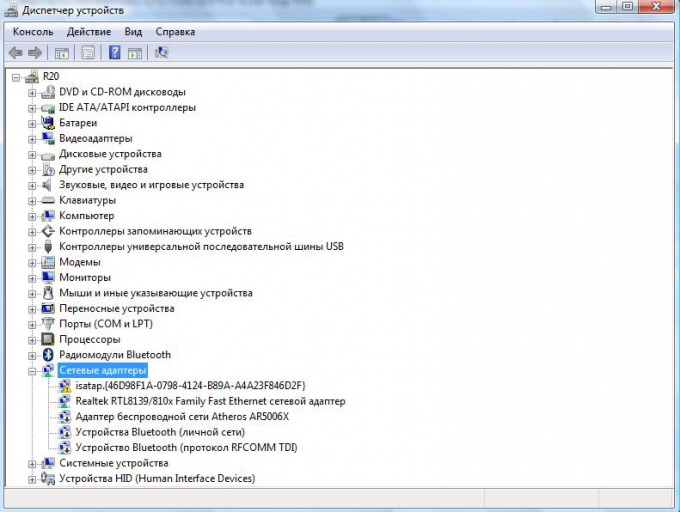

Сетевая карта - это необходимое компьютеру оборудование для соединения с другими компьютерами и для подключения к интернету. Посмотреть какая у вас установлена сетевая карта можно в «Диспетчере устройств». Для этого выполните следующие действия.

Инструкция

Откройте меню «Пуск» в левом нижнем углу дисплея.

Щелкните правой кнопкой мыши по пункту «Компьютер» и выпавшем меню выберите пункт «Свойства». На экране развернется окно «Системы».

Найдите раздел «Сетевые адаптеры» и щелкните значок «плюс» рядом с ним. Перед вами развернется список сетевых карт, установленных на компьютере.

Типовая строка с названием сетевой платы выглядит так: «Realtek RTL8139/810x Fast Ethernet сетевой адаптер ».

Для того, чтобы посмотреть подробные сведения о ней, щелкните правой кнопкой мыши по названию и нажмите на пункт «Свойства».

Видео по теме

Для удобного просмотра сведений обо всем оборудовании, установленном на компьютере, установите специализированную программу, например SiSoft Sandra.

Пароль на роутере нуждается в изменении для сохранения безопасности вашего Wi-Fi соединения. Смена пароля выполняется при помощи системных настроек самого устройства в соответствии с инструкцией по применению роутера через соответствующий раздел меню интерфейса.

Инструкция

Для изменения пароля вам потребуется выполнить доступ к панели администрирования роутера. Если вы до этого выполняли самостоятельную настройку роутера, вы можете сразу открыть окно браузера и ввести IP-адрес в адресной строке, который используется для доступа к панели управления. Если вы редактируете конфигурацию устройства впервые, ознакомьтесь с инструкцией по применению к устройству, где должен быть указан IP для доступа к утилите настройки параметров устройства.

Повышаем привилегии до системных с помощью сплоита KiTrap0d, а также вытягиваем пароль админа с помощью PWdump и L0phtCrack.

Итак, изложу суть дела. Представим очень знакомую ситуацию (для студентов и секретарш ): администраторская учетная запись заблокирована от кривых рук паролем, а мы находимся в обычной (гостевой) учетной записи. Не зная пароля или не имея прав администратора, мы не можем шариться на рабочем столе админа (типа «C:\Users\admin» — Отказано в доступе), не можем изменять папки Program Files и Windows … — а нам очень нужно! Что делать?

1. KiTrap0D forever! — повышаем привилегии аж до System

В начале 2010 года хакером T. Ormandy была опубликована 0-day уязвимость, позволяющая повысить привилегии в любой версии Windows. Этот сплоит получил название KiTrap0d и в нынешних базах антивирусов занесен в раздел типа Win32.HackTool («хакерский инструмент» ).

Описание уязвимости из первых уст вы можете почитать по адресу: http://archives.neohapsis.com/archives/fulldisclosure/2010-01/0346.html

Итак, отключаем антивирус (ну, вы же мне доверяете! ). Далее скачивам сплоит из моих документов по адресу https://www.box.net/shared/1hjy8x6ry3 (пароль nagits — чтобы антивирус не ругался) или поищите на сайте http://exploit-db.com по имени Tavis Ormandy. Скомпилированный сплоит состоит из 2 файлов: библиотека vdmexploit.dll и исполняемый vdmallowed.exe. По щелчку на exe-шнике запускается сплоит и открывается командная строка cmd.exe с системными привилегиями NT AUTHORITY\SYSTEM!

А теперь, как говорится, флаг вам в руки! Обладая такими правами, можно скопировать нужные вам файлы, узнать ценную информацию…

2. Узнаем пароль администраторской учетной записи

…, но все таки будет гораздо полезнее узнать пароль админа.

Пароли учетных записей в Windows хранятся в виде хешей в специальных ветвях реестра HKLM\SAM и HKLM\SECURITY и доступ к ним закрыт даже администраторам. Соответствующие файлы базы данных Security Account Manager находятся в папке %SystemRoot%\system32\config в файлах SAM и SYSTEM, но скопировать их просто так также не получится, впрочем, об этом чуть позже. Поэтому так важно, что мы получаем именно системные права.

Я расскажу о двух подходах получения заведомого пароля. Один касается, как вы наверное поняли, реестра — дамп паролей. Второй подход, как советует капитан очевидность, заключается в получении файла SAM.

2. Способ 1. Дампим пароли

Пользоваться будем достаточно известной утилитой pwdump, которую вы можете скачать из Моих документов по адресу https://www.box.net/shared/9k7ab4un69 (пароль nagits). Переключаемся в командную строку cmd.exe с системными правами и запускаем pwdump.

По команде

C:\pwdump.exe localhost > C:\pass_dump.txtутилита сбросит дамп паролей в файл.

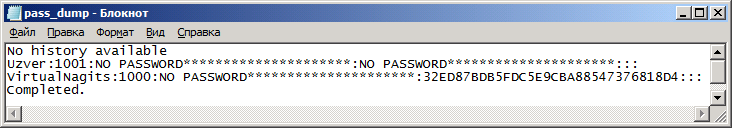

Например, pass_dump.txt может выглядеть так:

No history available Uzver:1001:NO PASSWORD*********************:NO PASSWORD*********************::: VirtualNagits:1000:NO PASSWORD*********************:32ED87BDB5FDC5E9CBA88547376818D4::: Completed.

Видно, что Uzver — обычный пользователь, не защищен паролем, а VirtualNagits — администратор, и приведен хеш его пароля.

Я для примера буду пользоваться программой l0phtcrack. Скачать шароварную можете по адресу www.l0phtcrack.com/ .

Начиная с Windows NT 3.1 (27 июля 1993) пароли хранятся в т.н. NTLM-хеше. К сожалению, программа l0phtcrack согласится атаковать NTLM-хеши только после регистрации\покупки программного продукта. Кстати установку необходимо запускать с правами администратора — как минимум. Поэтому установочный файл запускаем из под cmd.exe с правами System.

Итак, у меня есть установленная и зарегистрированная l0phtcrack v5.04 и pass_dump.txt:

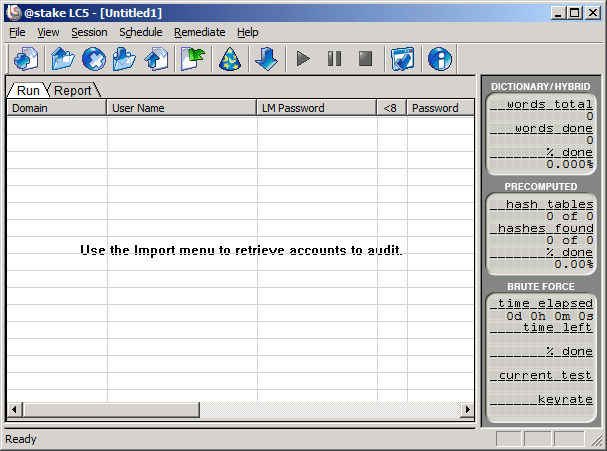

В программе l0phtcrack давим на кнопку Import:

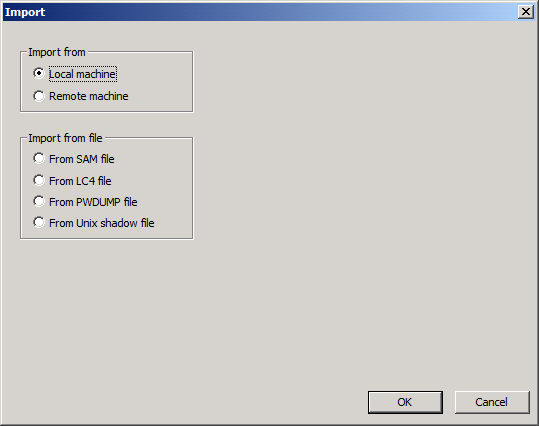

Выбираем импорт из файла PWDUMP (From PWDUMP file), указываем наш pass_dump.txt.

Теперь необходимо в опциях отметить взлом NTLM паролей:

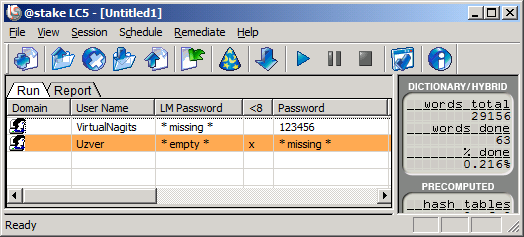

Подтверждаем выбор нажатием OK и нажимаем Begin Audit .

Есть! Хитроумный пароль «123456» администратора получен!

2. Способ 2. Получаем пароли из файла SAM.

Вообще, скопировать файл SAM из С:\windows\system32\config\ нельзя даже под правами SYSTEM, поскольку они «заняты другим приложением». Диспетчер задач не поможет, поскольку если вы даже и найдете виновный, отвечающий за Security Account Manager процесс, завершить вы его не в силах, поскольку он системный. В основном все их копируют с помощью загрузочного диска, в таком случае нам даже и не нужны права администратора. Но зачастую в руках нет LiveCD…

Это очень хорошо описано на сайте

Способы восстановления пароля учетной записи Windows XP

Забыл пароль на вход в Windows XP? Что ж, бывает. Для восстановления или сброса пользовательского пароля входа в систему есть немало средств, но получить к ним доступ можно только загрузившись с внешнего носителя. Есть две основных методики:

- восстановление пароля методом перебора;

- обнуление или программный сброс.

Первый вариант не всегда быстр и удобен, да и не так эффективен. К нему стоит прибегать только тогда, когда нужно узнать пароль, не меняя его. Например, если учетная запись, под которой вы входите — не ваша. Во всех остальных случаях смысла сохранять пароль нет, проще и быстрее сбросить и назначить новый.

Где Windows XP хранит пароли от учетных записей? Основную часть — в специальном хранилище — базе которая подключается к реестру. Находится она в файле C:Windowssystem32configSAM (без расширения). Просто так вытащить оттуда ни один пароль нельзя, поскольку они хранятся в виде хеш-сумм, то есть зашифрованы. Процесс хеширования необратим, но зная хеш-сумму пароля, его можно вычислить способами, основанными на методе перебора. Сколько времени займет этот процесс — зависит от сложности пароля. Относительно простые — в виде комбинации цифр или известных слов, подбираются быстро. Сложные — цифробуквенные сочетания, иногда таким методом узнать не удается. Вернее, на это может уйти прилично времени.

Взлом пароля (подборка)

Как мы сказали, этот метод позволяет узнать пароль, не меняя его. Если у вас хватает времени, можете воспользоваться следующими инструментами:

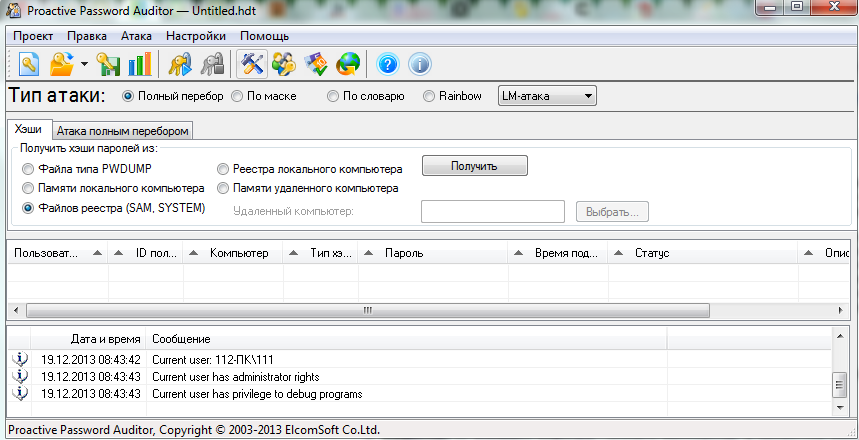

- Proactive Password Auditor от разработчика Elcomsoft;

- LCP от Lcpsoft;

- SAMinside от InsidePro Software.

Proactive Password Auditor

Условно-бесплатная утилита, в триальном периоде может подбирать только простые пароли на локальном или удаленном компьютере. Поддерживает . Перед началом работы необходимо импортировать в программу хранилище учетных записей.

В Proactive Password Auditor реализовано несколько способов взлома: по разным типам хешей, по словарю, по маске, методом перебора и т. д. Использовать программу просто. Ее интерфейс интуитивно понятен даже неопытному «хакеру». Есть встроенная справка.

LCP

Мощный, бесплатный инструмент с русскоязычным интерфейсом. Так же как и предыдущая утилита, работает с базами данных локального или удаленного компьютера (через локальную сеть). Полностью поддерживает Windows XP.

Работает с разными типами хешей и использует три различных техники взлома: перебор, атаку по словарю (вычисление хэшей для каждого слова из словаря и сравнение его с хешем пароля) и гибридную атаку по словарю (при вычислении хешей к словам из словаря добавляются другие символы).

Программа снабжена документацией на русском языке.

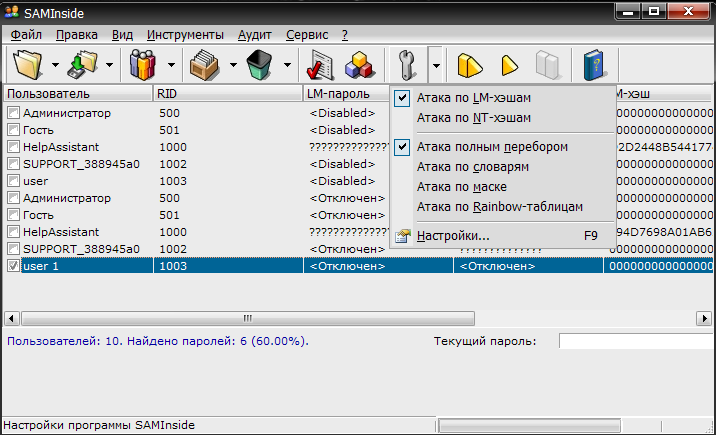

SAMinside

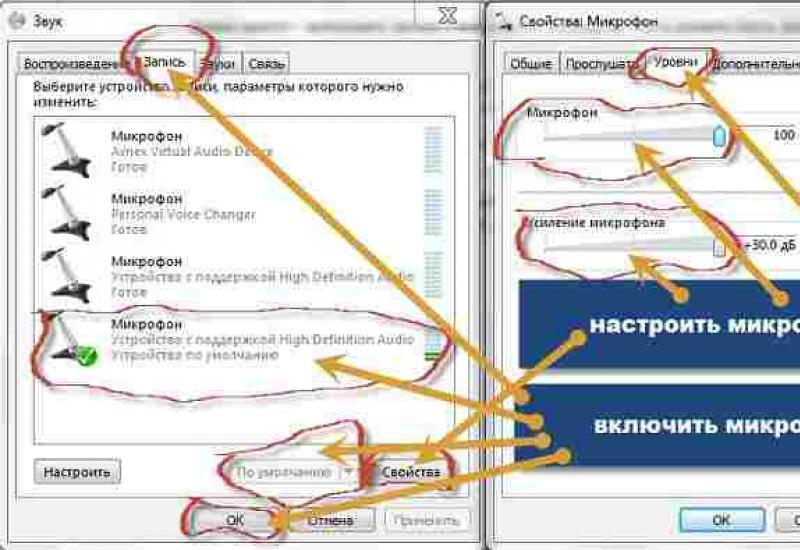

Условно бесплатная утилита, в триальной версии также ограниченная по функциональности. Входит в набор программ загрузочного диска для — Alkid Live CD.

Перед началом взлома пароля с помощью SAMinside, в нее необходимо импортировать хранилище учетных записей локальной машины через меню «Файл». Программа может работать с разными типами файлов, в которых хранятся хешированные пароли. Методов взлома также несколько: по словарю, перебором, по маске и по Rainbow-таблицам. Выбор метода осуществляется из меню «Гаечный ключ» или «Аудит».

Управление SAMinside интуитивно понятно. Работа с утилитой проводится в три этапа:

- импорт баз данных;

- поиск учетных записей в хранилище;

- выбор метода взлома и, соответственно, его запуск.

Есть встроенный файл справки.

Сброс и назначение нового пароля

Узнать пароль не удалось, а войти в Windows XP все же необходимо? В таком случае, забыл — не забыл, остается только сделать сброс старого пароля и установить новый. Для этого тоже есть средства, но можно воспользоваться и обычной командной строкой Windows, которая, по-нашему веленью, будет загружаться перед входом в систему.

Программ для сброса пароля существует гораздо больше, чем для взлома, и все они обладают схожей функциональностью. Их выбор, как говориться, дело вкуса. А мы, поскольку у нас под рукой загрузочный диск Alkid Live CD, воспользуемся тем, что есть на нем.

Active Password Changer

Одна из таких утилит. Очень проста в управлении, для использования достаточно выбрать свою учетную запись из списка и следовать инструкциям мастера.

Поиск нужных данных производится автоматически. Нажимая «Далее» вам следует лишь убедиться, что вы вошли в систему (папку Windows на жестком диске) и выбрали свою учетную запись. Осталось отметить «Clear this User’s password» и нажать «Apply Changes».

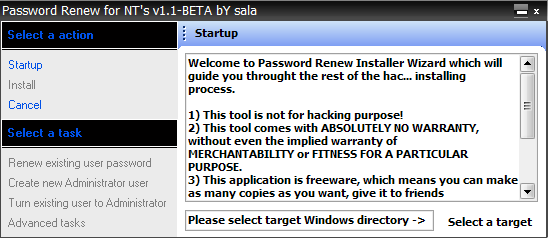

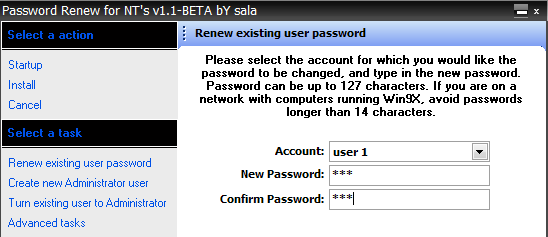

Password Renew for NT’s

Не менее простое средство, чем предыдущее. Для сброса пароля после старта утилиты выполните вход в Windows XP — нажмите кнопку «Select a target» и перейдите в проводнике к папке Windows на жестком диске.

Следом нажмите кнопку «Renew existing user password» в панели слева. Выберите из списка нужного юзера. Введите новый пароль и повторите его в поле «Confirm Password». Подтвердите ввод. Пароль на вход в Windows будет изменен.

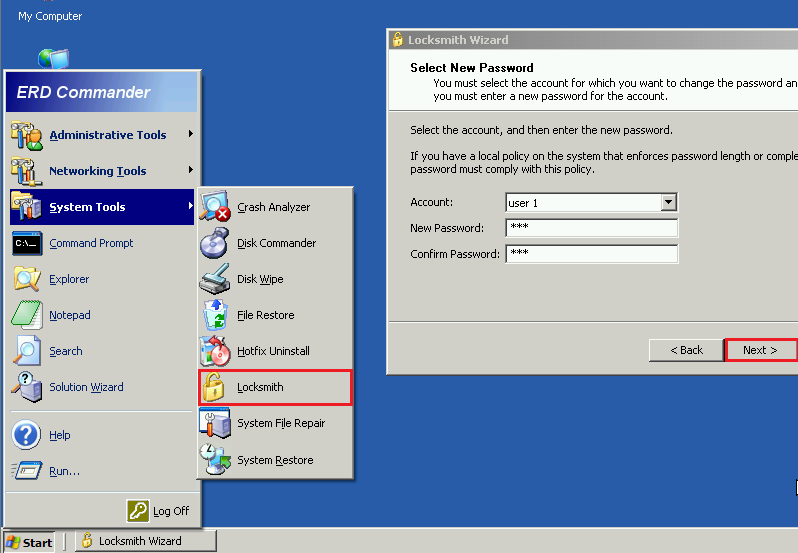

ERD Commander 5.0

Если у вас есть универсальный диск восстановления Windows XP — ERD Commander 5.0, сбросить парольную защиту на вход в свою учетную запись вы также сможете без труда. Для этого из меню «Start» — «System Tools» выберите инструмент «Locksmith «.

В списке «Account» выберите нужную учетную запись, введите и подтвердите новый пароль.

Командная строка

Для запуска командной строки перед стартом Windows XP нужно выполнить чуть больше действий. Этот вариант подойдет вам тогда, если у вас нет под рукой ничего, кроме другой Windows любой версии, установленной на этот же компьютер, или загрузочного Live CD «Windows Portable Edition». Этот метод, так же как и предыдущие, не позволит вам узнать забытый пароль — вы можете только его изменить.

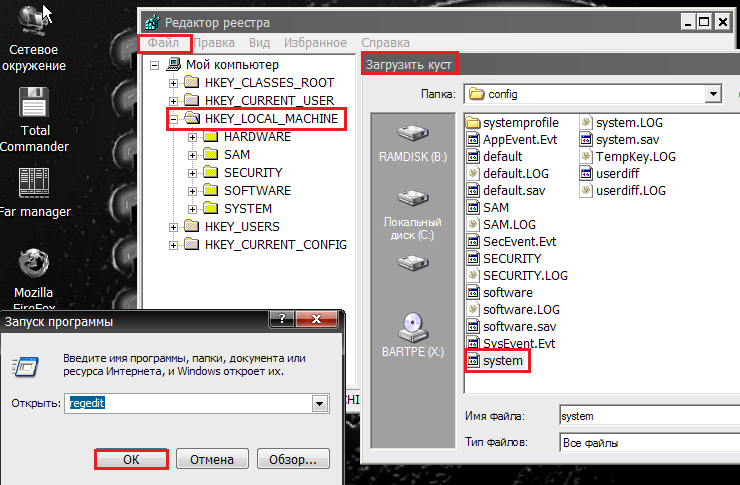

Загрузившись с Live CD, первое, что нужно сделать, это кое-что изменить в реестре Windows XP — той, где требуется выполнить сброс пароля.

- Запустите редактор реестра: нажмите клавиши Windows и R, в строку «Открыть» программы «Выполнить» впишите команду regedit и нажмите ОК.

- В левой стороне окна Regedit выделите раздел HKEY_LOCAL_MACHINE, откройте меню «Файл» и кликните «Загрузить куст».

- Откройте через проводник файл C:WindowsSystem32configSYSTEM (без расширения).

- Дайте кусту любое имя и откройте. Выделите раздел «Setup» (в левой стороне окна).

- Далее, в правой стороне окна измените значение двух параметров (кликните по параметру правой кнопкой мыши и выберите «Изменить»): CmdLine на cmd.exe , а SetypType на 2 .

- Выгрузите куст через меню файл и загрузите Windows XP.

- В командную строку, которая откроется вместо окна ввода пароля, введите команду net user , например:

где — аккаунт пользователя (русские символы и слова с пробелами пишутся в кавычках), а — новый пароль.

- После входа не забудьте изменить значения реестра на прежние. Всё готово.